Statement对象sql注入漏洞的问题

现在通过mysql以及oracle来测试sql注入 漏洞

mysql中的注释# oracle中的注释为--

所以注入漏洞就产生了

//登录测试 public void login()throws Exception{ Scanner input=new Scanner(System.in); System.out.println("登录名:"); String loginname=input.nextLine(); System.out.println("密码:"); String password=input.nextLine(); getConn(); /* String sql="select *from student where name=? and password=?"; PreparedStatement ps=(PreparedStatement) conn.prepareStatement(sql); ps.setObject(1,loginname); ps.setObject(2,password); System.out.println(sql); ResultSet rs=ps.executeQuery(); */ // * sql注入漏洞 String sql="select *from student where name='"+loginname+"' and password='"+password+"'"; System.out.println(sql); Statement s=(Statement) conn.createStatement(); ResultSet rs=s.executeQuery(sql); System.out.println(sql); boolean flag=false; if(rs.next()){ flag=true;//如果进入到循环 说明有数据 则登录成功 } if(flag){ System.out.println("登录成功"); }else{ System.out.println("登录失败"); } rs.close(); closeConn(); }

就以上代码 ,执行main方法,调用该login()方法 进行验证登录

数据库

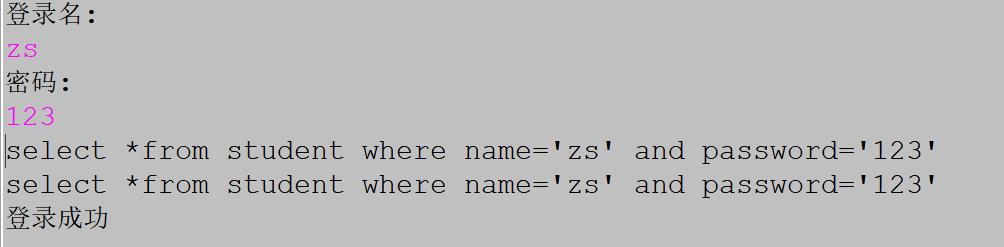

第一次 :输入正确的值 进行登录

结果很合理

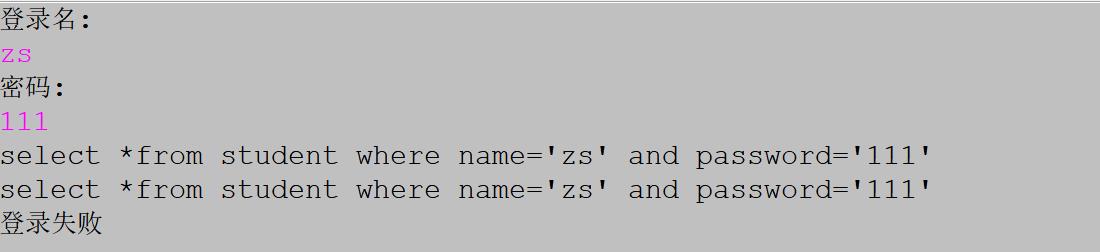

第二次:输入错误的账号和密码

结果很合理 登录失败 因为数据库中查询不到该信息

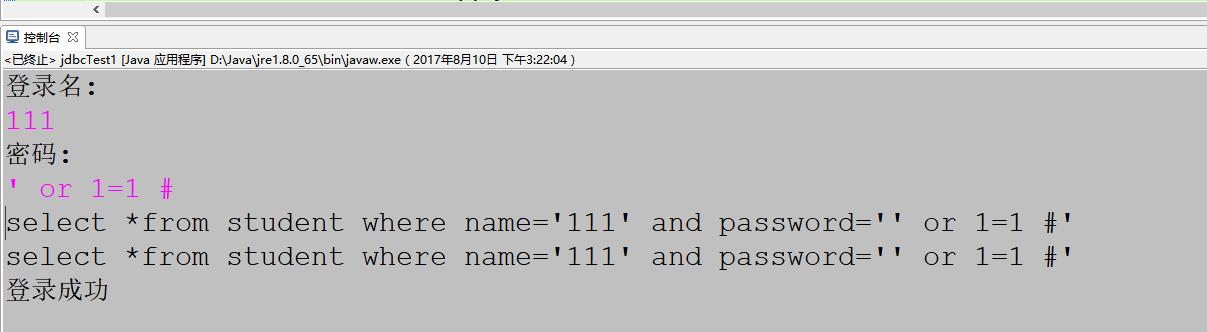

第三次:利用注入漏洞登录

怎么回事 随便输入的内容 竟然登录成功

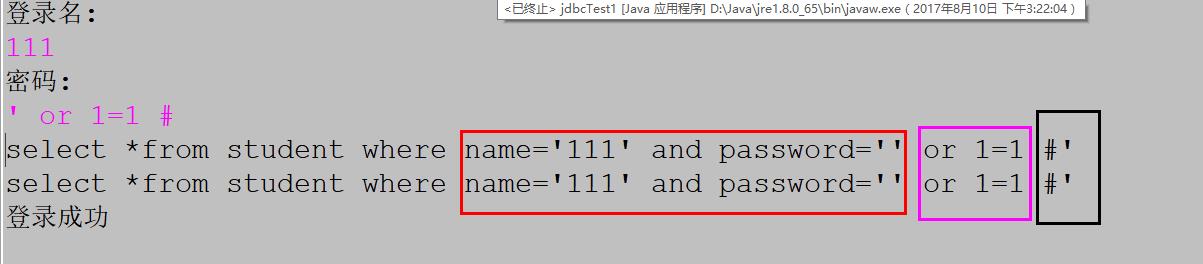

原因 :mysql中使用#作为了注释 所以 拼接的sql语句就发生了变化

红色和粉色的框子中 是查询条件 是永远成立的 #作为注释 那么它之后随便输入任何内容都相当于没写 所以这就是利用注释 然后出现的查询漏洞

mysql注入漏洞语句:' or 1=1 # 所以oracle的注入漏洞语句就是:' or 1=1 --(他们中的恒等式x=x是永远成立的)

所以我们就需要使用PreparedStatement对象 他就是statement对象的增强版

查看更多随笔:http://www.cnblogs.com/Joke-Jay/