20169212 2016-2017-2 《网络攻防实践》第二周学习总结

教材学习内容总结

主要学习了网络攻防技术概述与网络攻防实验环境两章的内容。

第一章主要通过事例、史实进行一个总体的概述介绍,同时也提到了网络攻防技术框架以及涉及到的社会工程学、道德法律的内容。

第二章主要讲解虚拟化网络攻防实验环境的介绍及配置情况。

教材学习中的问题和解决过程

配置过程简要说明

网络配置:在VMware中编辑—虚拟网络编辑器

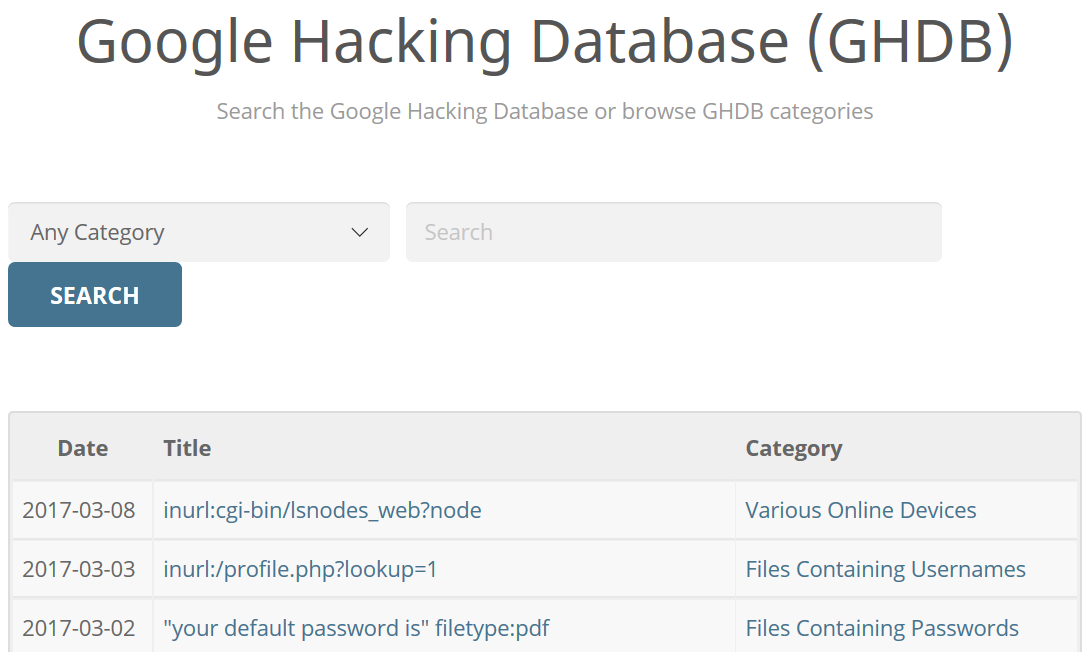

选择VMnet1,设置如下:

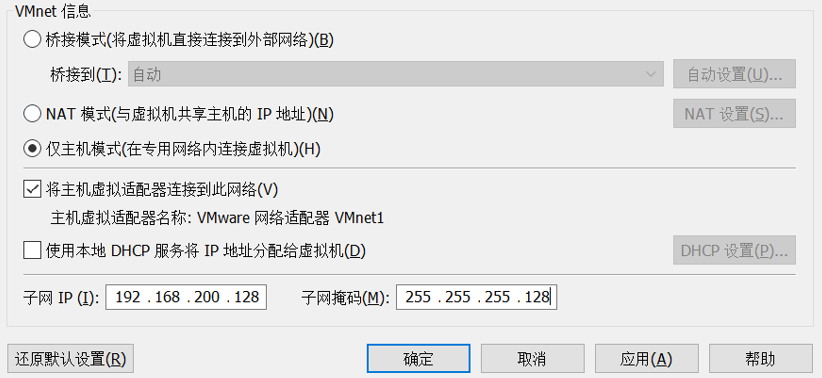

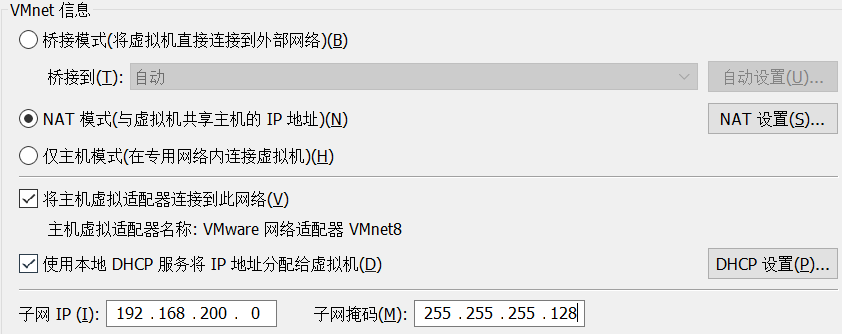

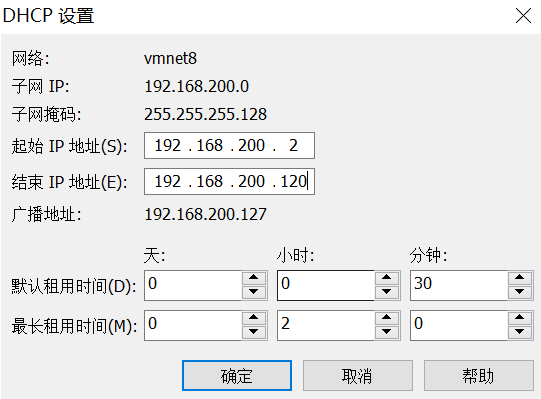

VMnet8,设置如下:

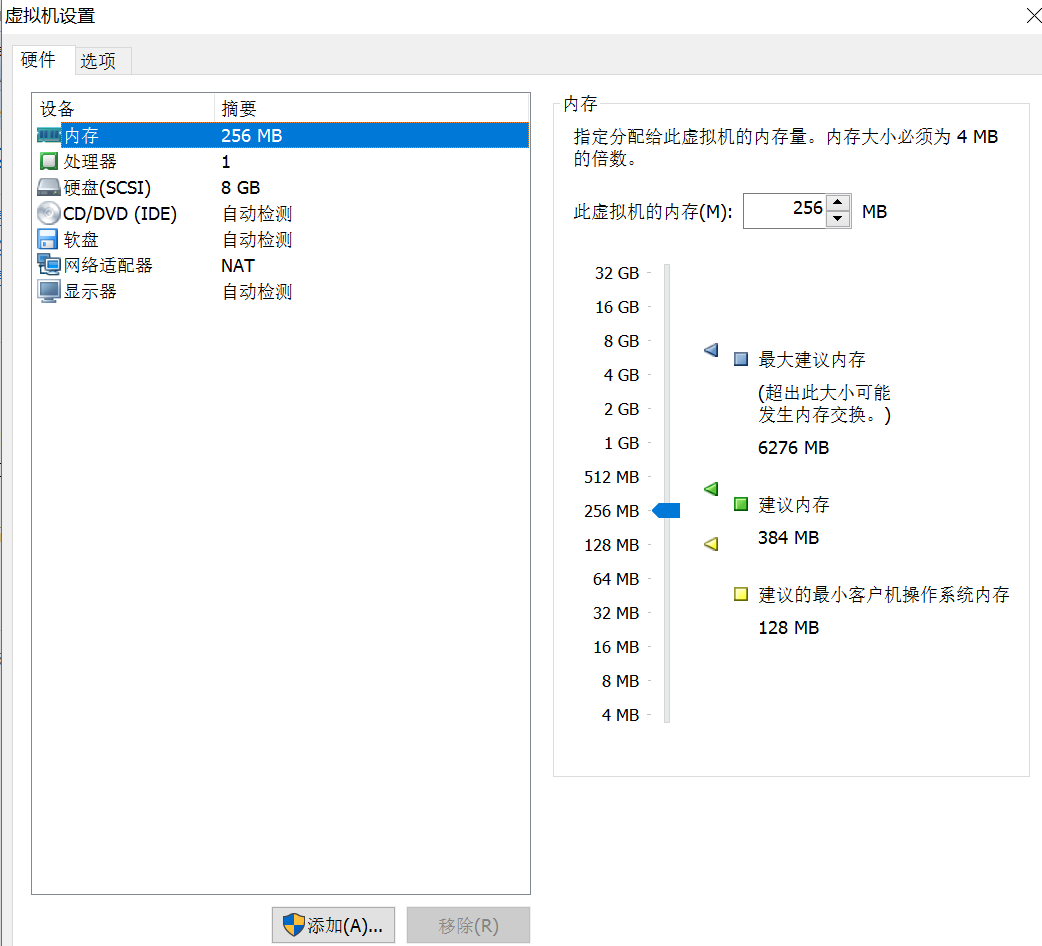

攻击虚拟机(WinXPAttacker):

DHCP分配给攻击虚拟机的IP:192.168.200.2

靶机(Win2kServer_SP0_target):

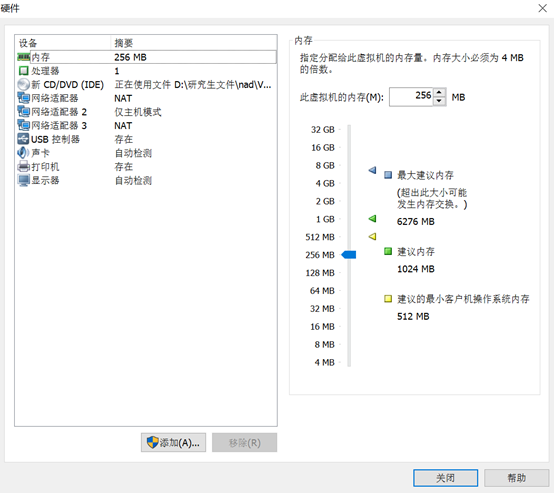

安装蜜网网关虚拟机(honeywall):

在这里添加两块网卡:

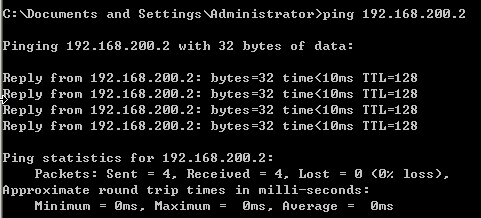

攻击机ping靶机:

靶机ping攻击机:

遇到的问题及解决过程:

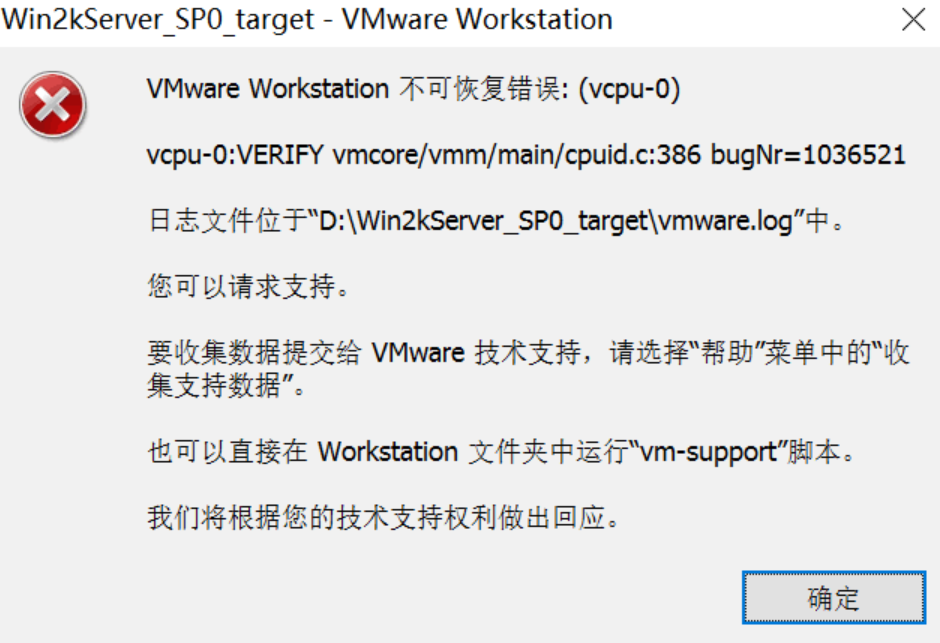

1.使用Win2kServer_SP0_target时,无法打开并显示

vcpu-0:VERIFY vmcore/vmm/main/cpuid.c:386 bugNr 错误:

百度了一下,有让用记事本打开.vmx后面加入smc.version = "0"的,也有让在电脑的BIOS设置中打开cpu虚拟化,bios中找到Intel virtual technology,将其设置为ENABLE,保存重启即可以的,试了一下均无效果。后来想到可能是虚拟机配置问题,涉及32位、64位的情况,更改了虚拟机的虚拟化引擎设置,就可以正常使用了。

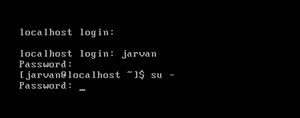

2.在配置时honeywall无法进入初始配置页面,只能到这里

这样应该只能在shell中配置,和同学讨论了一下如何配置,还没有解决。

视频学习中的问题和解决过程

01 Kali Linux的安装:

此过程较为简单,没有遇到什么问题,在这里进行简单的文字叙述,不作截图说明。

Kali Linux 是一个高级渗透测试和安全审计Linux发行版,是BackTrack系列的升级;遵循Debian开发标准的完整重建,操作与Debian类似。

www.kali.org 官方网站,在DOWNLOAD中下载,保存好下载好的镜像。新建虚拟机,添加下载好的镜像,保持默认设置即可。

初始界面选择Install,中文安装,接下来默认执行,设置用户名密码。分区设定结束并将修改写入磁盘,将修改写入磁盘么?是。是否使用网络镜像?否。

然后开始配置apt软件包。安装GRUB引导器,是否安装到主引导记录上?是。结束安装进程,继续,等待结束安装进程进度条结束之后便可重启。

安装完成,创建快照。

02 Kali Linux的基本配置:

(1)安装vmtools:

虚拟机-安装vmtools-安装-是。

弹出一个窗口,将文件copy出来,放到home里面,创建文件夹vmtools。

打开shell,进入vmtools目录,解压tar -zxvf VMwareTools-9.6.2-1688356.tar.gz.

解压后多出来一个目录vmware-tools-distrib,cd进入目录下面,有vm-install.pl,./vm-install.pl执行一下。最后显示Enjoy,即vmtools已经安装好,重启reboot。

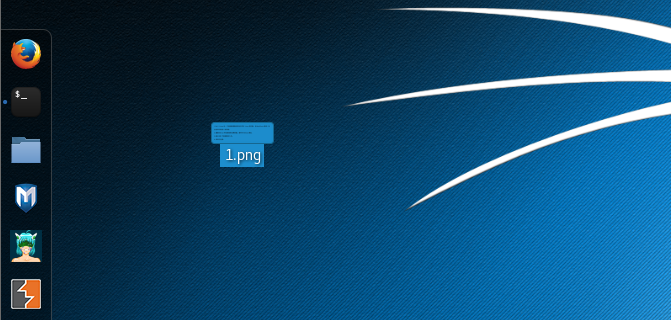

发现已安装成功可以复制主机文件进入虚拟机如图:

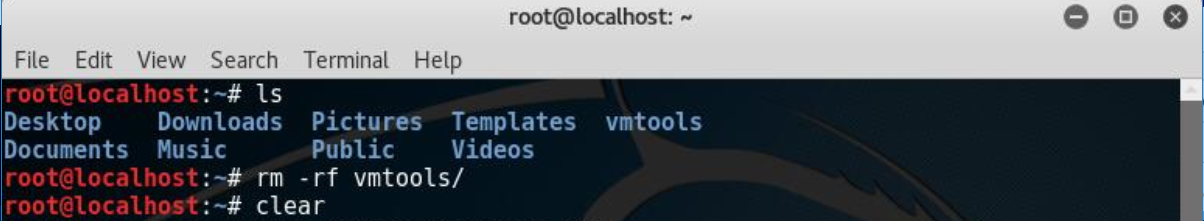

将安装好的文件删除掉:

(2)更新系统:

开始编辑:

对源的内容进行更新:

更新完成。

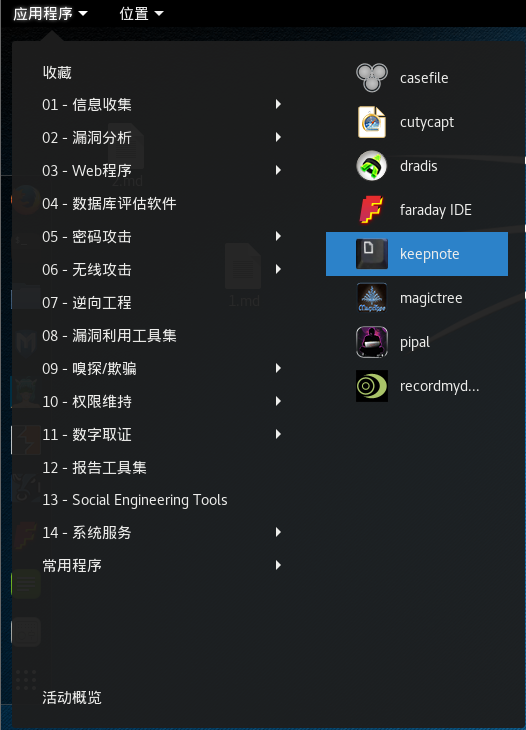

03 Kali安全渗透测试的一般流程

Back Track 给出如下的渗透测试流程图:

(1)信息收集

选择目标的过程,也是对目标信息进行搜集整理的过程。搜集过程包括但不限于目标在线主机、域名信息等。

这一过程大多借助搜索引擎、社会工程学与基本的扫描工具实现。

web:目标主机的服务器操作系统、web服务器类型、web后端语言、数据库系统等信息。

软件应用:程序本身是否存在某些漏洞如缓冲区溢出。

(2)漏洞分析

依赖之前获取的信息,判断目标可能存在哪些漏洞。配合搜索引擎搜索,借助漏洞扫描器扫描。

通过搜索引擎得到直接信息,查看对方站点的情况,搜索可能存在的插件漏洞,进行测试。

专业记录漏洞信息:Exploit-DB,里面有很多值得留意的信息。

(3)漏洞利用

一是对现有漏洞进行利用,得到一定权限;二是提升权限。

对于攻击行为:隐藏攻击行为或消除攻击日志。

(4)权限维持

攻破后保持对系统权限的控制,留后门:创建高权限的隐藏账户或者安装后门程序。

(5)文档编辑

标准化文档

(6)其它相关项

无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证。

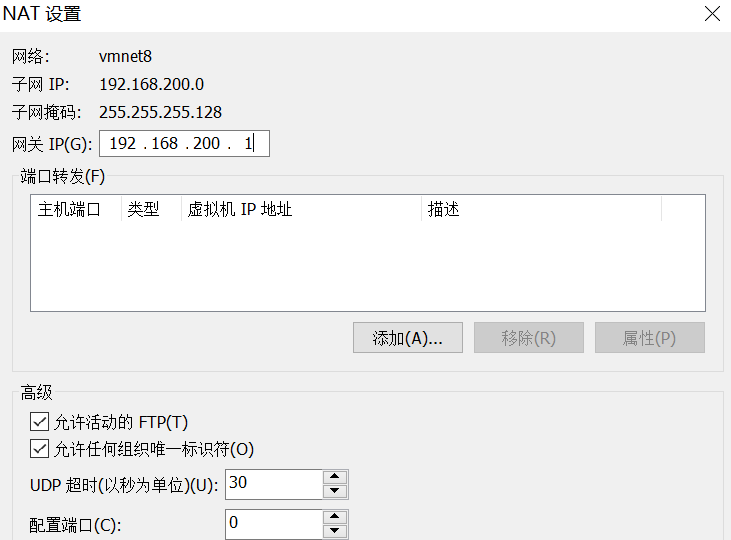

04 Kali信息搜集之“Google Hack”

(1)通过互联网网站搜集信息:

子域名信息:域名、操作系统版本等信息。

Shodan大数据搜索、同IP网站反查、IP信息扫描、网站指纹信息、WHOIS查询 例如

(2)常见Google Hack 语句温习

(3)社交搜集工具

twofi

(4)theHarvester

metagoofil(无法使用)

(5)Recon-NG信息搜集工具

模块:侦察、发现、汇报。无法成功

05 Kali 信息搜集之目标获取

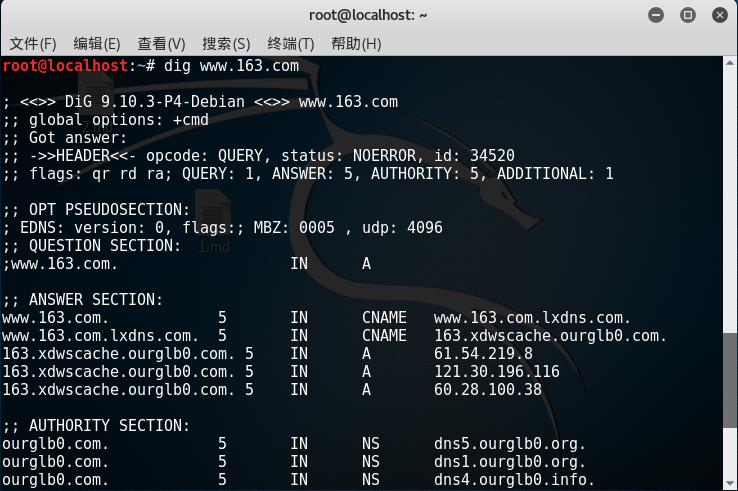

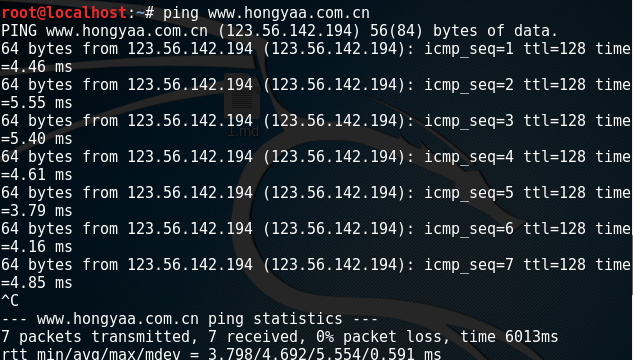

(1)Dig域名解析

DNS请求与ping的结果一致:

ping的过程也请求了一个DNS,但是DNS是本地设置的DNS。

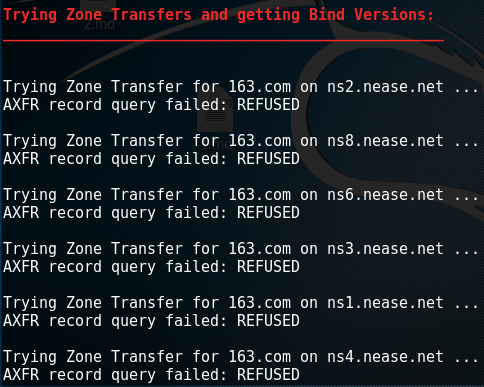

(2)Dig继行域传送漏洞测试

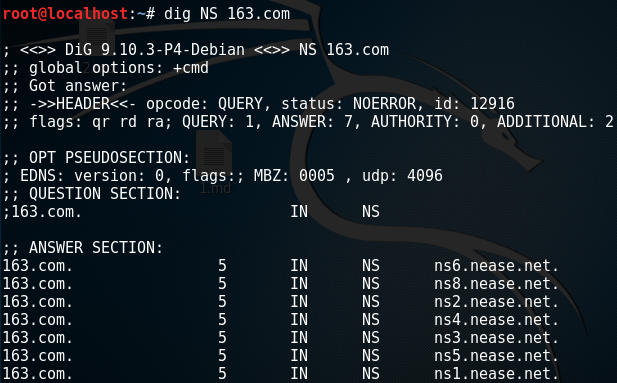

dig获取目标域名使用的DNS服务器:加NS

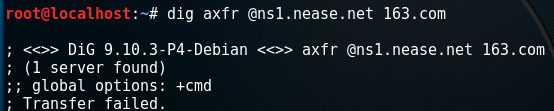

选择一台进行测试:

没有漏洞。

(3)DNS分析工具

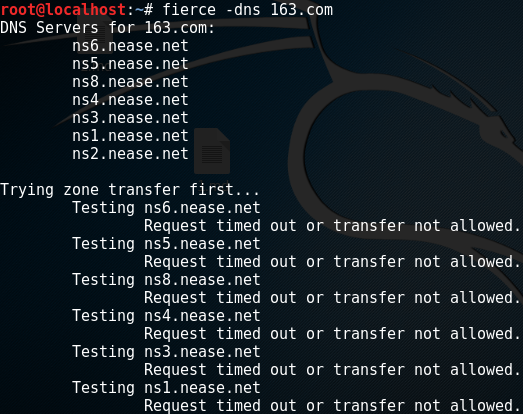

fierce

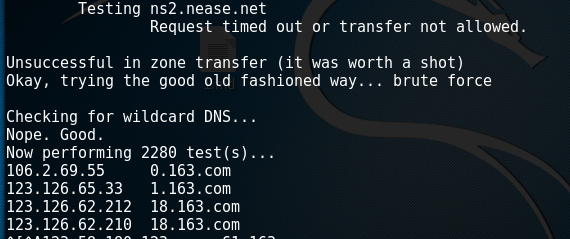

首先请求用到的DNS服务器,然后尝试有没有域传送漏洞,测试完后无漏洞,然后开始暴力枚举

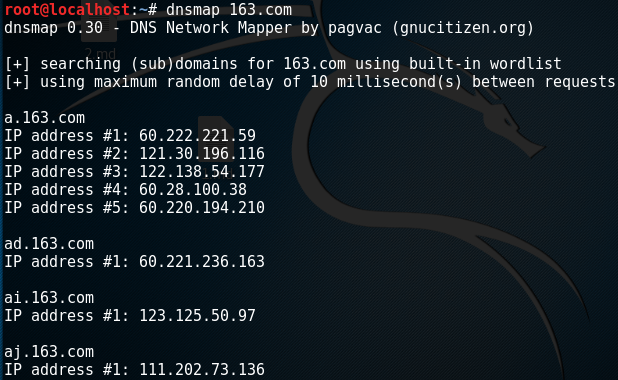

dnsmap 163.com直接开始扫描

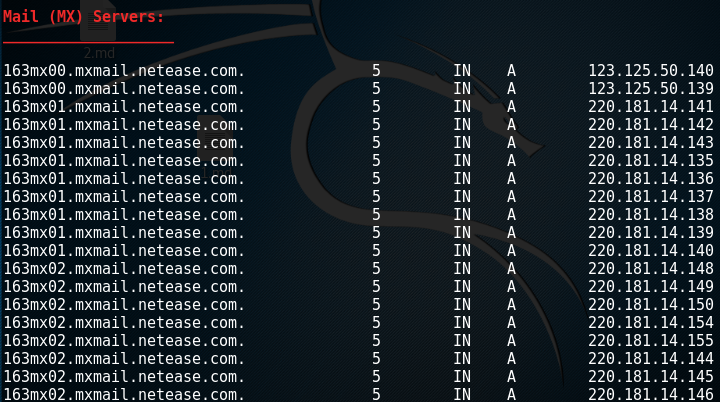

dnsenum速度快,分类明显

dnsdict6(无法实现)

可以一点点枚举把即时的状态显示出来,工作即简单的枚举二级域名并指向它的IP地址。

遇到的问题及解决过程

-

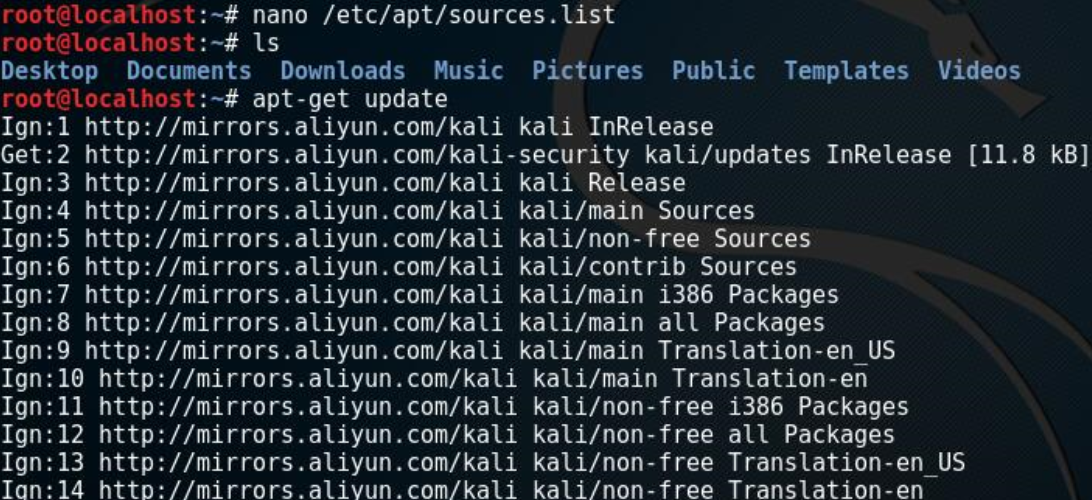

更新软件源之前的配置问题。在

/etc/apt/source.list这个文件里面保存有配置kali软件源的语句,由于官方默认的源网址在国外,国内访问的链接速度不太好,所以我们更改为国内的kali云,但是照着视频的教学步骤更改之后,在之后的执行apt-get update这条命令还是会在最后报错,大概意思是没对对应的包,以至于在后面安装vpn的过程(因为牵涉到apt-get install命令,所以因没有正确配置软件源所以报错)以及美化的过程都碰到问题,所以我想是教程给的源网址过时了,需要上网重新找最新的阿里云软件源。所以我上网去重新找到阿里云的源,添加进该文件中之后再更新,执行命令apt-get dist-upgrade

apt-get update & apt-get upgrade

apt-get clean

就没问题了。如图

-

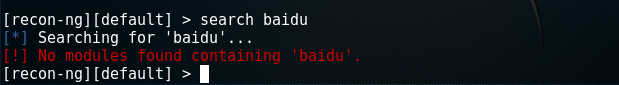

在使用metagoofil和dnsdict6的时候,系统提示为找到该项命令~~说明这个工具没有集合在我们的kali系统中,需要到网上重新下载,具体怎么去整合,还在查询中。在使用recon-ng这个工具的时候,要使用侦查模块,教学视频中演示的是

search baidu在我们的系统中没有这模块,显示错误。如图

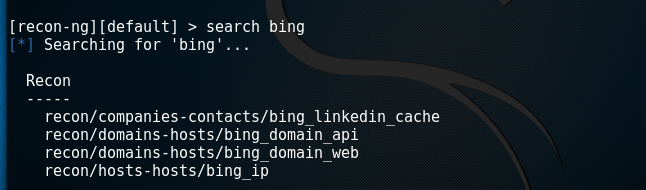

所以,使用show modules这个命令去看了下,确实没有和baidu相关的模块,所以我换了一个模块,同样具有搜索功能的bing模块,执行命令search bing,返回结果如图所示

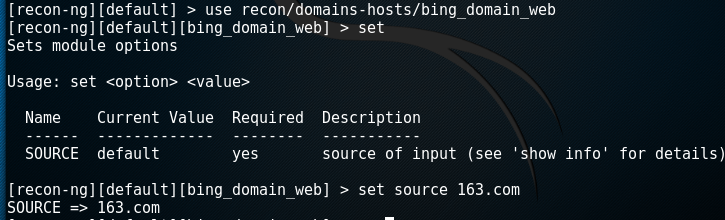

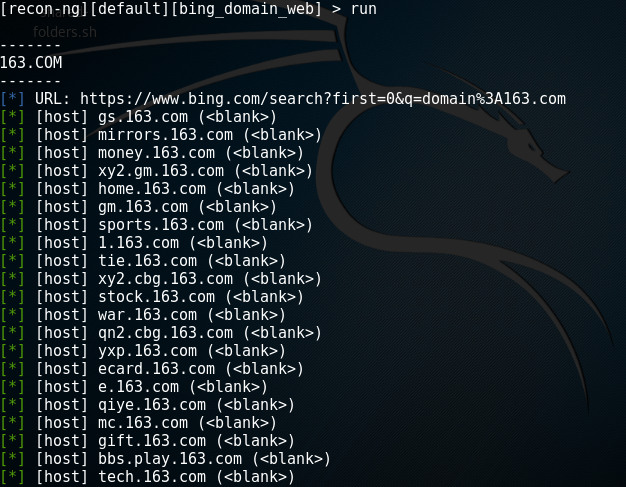

于是便使用其中的一个模块,并配置运行~~结果如图

返回了很多结果。

总结

- 渗透测试一般分为前期交互阶段、情报收集阶段、威胁建模阶段、漏洞分析阶段、渗透攻击阶段、后渗透攻击阶段、报告阶段这几个阶段,而我们在学习的时候不需要前期交互(这个过程主要是与客户商讨),而直接从情报收集阶段开始学习。在情报收集阶段,我们需要采用各种可能的方法来收集将要攻击目标的所有信息,包括使用社会工程学、Google Hacking技术、目标系统踩点等等各种技术。而作为渗透测试者,我们最为重要的一项技能之一就是对目标系统的探查能力。在这个阶段我们需要尽可能多的收集目标的信息,例如:域名的信息,DNS,IP,使用的技术和配置,文件,联系方式等等。在信息收集中,每一个信息都是重要的。信息收集的方式可以分为两种:主动和被动。主动的信息收集方式:通过直接访问、扫描网站,这种将流量流经网站的行为。被动的信息收集方式:利用第三方的服务对目标进行访问了解,比例:Google搜索。没有一种方式是最完美的,每个方式都有自己的优势,主动方式,你能获取更多的信息,但是目标主机可能会记录你的操作记录。被动方式,你收集的信息会先对少,但是你的行动并不会被目标主机发现。一般在一个渗透项目下,你需要有多次的信息收集,同时也要运用不同的收集方式,才能保证信息收集的完整性。

- 感觉自己已经在这们课程中找到了兴趣,以后一定会越来越好的。

学习进度条

学习目标(本学期)

第二周进度

- 上周目标完成情况

基本完成学习目标 - 本周学习计划

继续学习书本内容、继续实践

参考资料

《网络攻防技术与实践》诸葛建伟