web安全学习笔记(三):BurpSuite下的Intruder模块

----------------开始----------------

0x01:前言

今天学习了BurpSuite下的Intruder模块,这也算是这款工具核心了,只要你会配置,可以做很多模糊测试,简直强大。之前一直用owasp的工具去做暴力破解,用着感觉还不顺手,有些地方不满足。决定研究一下Intruder模块,毕竟这款强大的工具会满足你所有的需求,需要去好好了解一下。

今天主要将具体模块的具体作用,整理了一下,以便不时之需。

另外从明天开始,我想把之前学的基础也整理进来,包括,HTTP,HTML,JavaScript,PHP,还有一些漏洞概念,一边记录新学的知识,一边整理旧知识,来强化一下自己。

----------------正题----------------

●BurpSuite下的Intruder模块:

Intruder模块是一个高度可配置的工具,可以对web程序自动化测试。

●Target功能:配置攻击目标的详细信息。

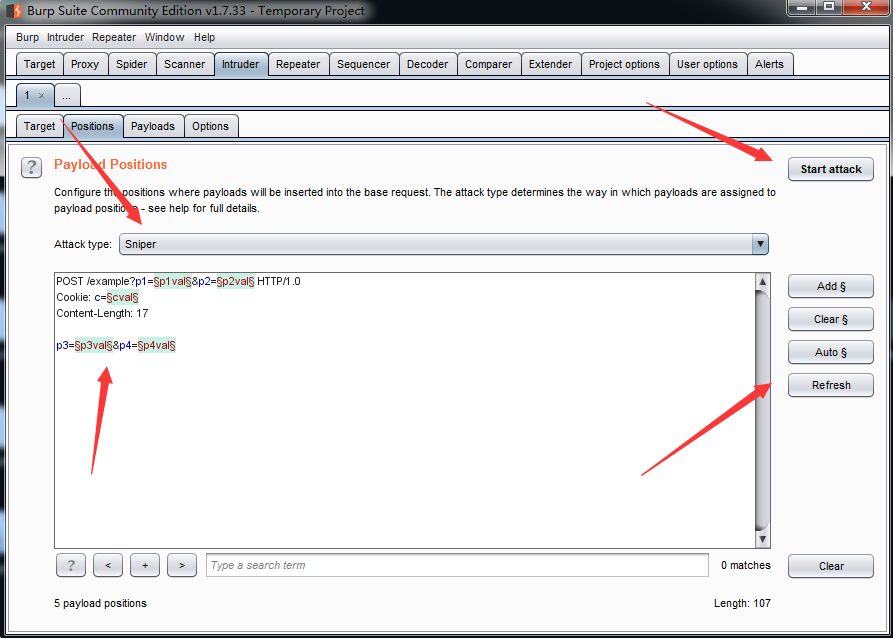

●Positions功能:可以在任意的请求区域设置变量。

▪Atacck Type:攻击类型的配置。

○Sniper:对变量依次进行破解。

○Battering Ram:对变量同时进行破解。

○Pitch Fork:每个变量将会对应一个字典。

○Cluster Bomb:每个变量对应一个字典,进行交集破解,尝试每一个组合。

•四个按钮:

○Add:设置选中的参数为变量。

○Clear:清除所有选中的变量。(Burp会自动设置一些变量,根据自己情况来清除)

○Auto:Burp自动标记可能是有效负载的地方。(具体规则可查看Burp里面自带的介绍)

○Refresh:刷新请求模板编辑器的语法颜色。

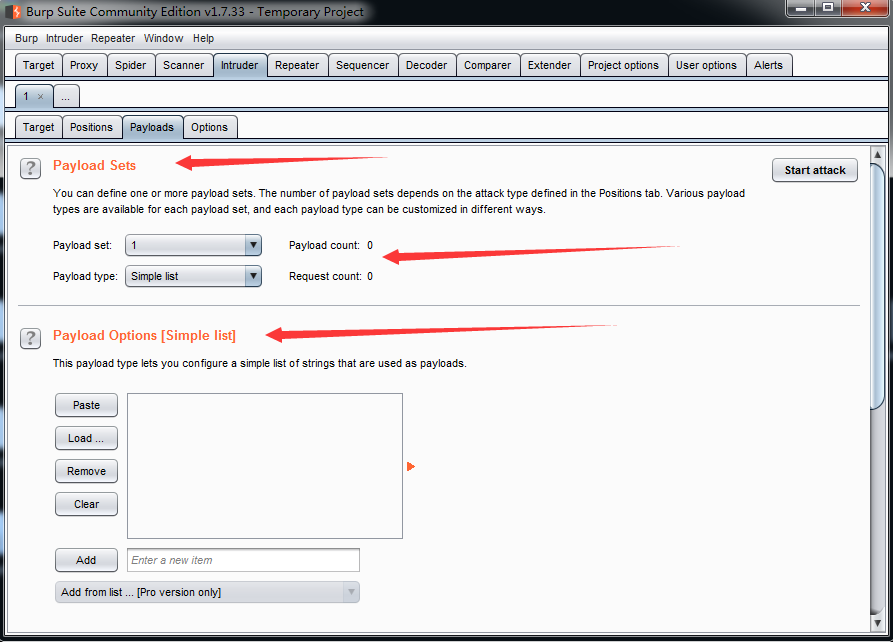

●Payloads功能:在此功能下设置有效的攻击载荷。

•Payload Sets:可以定义一个或多个有效负载集。有效负载集的数量取决于"positions"功能中定义的攻击类型。每个有效负载集都可以使用各种有效负载类型,并可以以不同的方式自定义每种负载类型。

•Payload Set:针对指定变量进行配置。

•Payload type:payload类型(列出常见的几个)

○Simple list:简单列表

○Runtime file:运行时读取列表

○Numbers:数字列表

○Dates:日期列表

●Payload options:默认为Simple list类型,设置payload type时,此区域会有相应变化。

●Payload Processing:自定义一些规则,按顺序执行,可以有效的进行字符串处理(可以进行MD5加密,编解码等)。

●Options功能:可以设置请求线程,请求结果集格式等。

●Request Engine:请求引擎设置,可设置线程,超时信息等。

●Attack Result:攻击结果显示,可设置request,response等。

●Grep-Match:识别response中是否存在在此的表达式或简单字符串。

●Grep-Extract:通过正则表达式截取response中的信息。

参考文章:

《Web安全深度剖析》

一个大佬整理的Burp使用文档:https://legacy.gitbook.com/book/t0data/burpsuite/details

叨叨两句:

从准备写些文章来记录自己学习笔记,感觉更用心去学了,想把自己公众号发展起来,也想让自己有点名气,更想发展的更好。承认自己现在学的还比较基础,但是我想用这个来记录我成长的过程,先把基础学好,然后去学习更上层次的知识,把基础当做阶梯一步一步往上走,走的更远一些吧。当初选择了这条路,就要把他走到头。

现在也不着急去发展,先把文章赞起来,然后在分享给大家,这些基础留给自己以后复习,留给刚入们的朋友学习,总之,共同发展吧。

--------遇见问题,解决问题--------