weblogic系列漏洞整理 -- 3. weblogic 后台提权

一、weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.html

二、weblogic弱口令 http://www.cnblogs.com/0x4D75/p/8918761.html

三、 weblogic 后台提权

0. 思路分析

因为weblogic是一个基于JavaEE的中间件,所以可以解析jsp代码,那么,当我们知道后台密码之后,即可登陆weblogic后台,上传恶意war包,从而进行提权等操作。

1. 利用过程

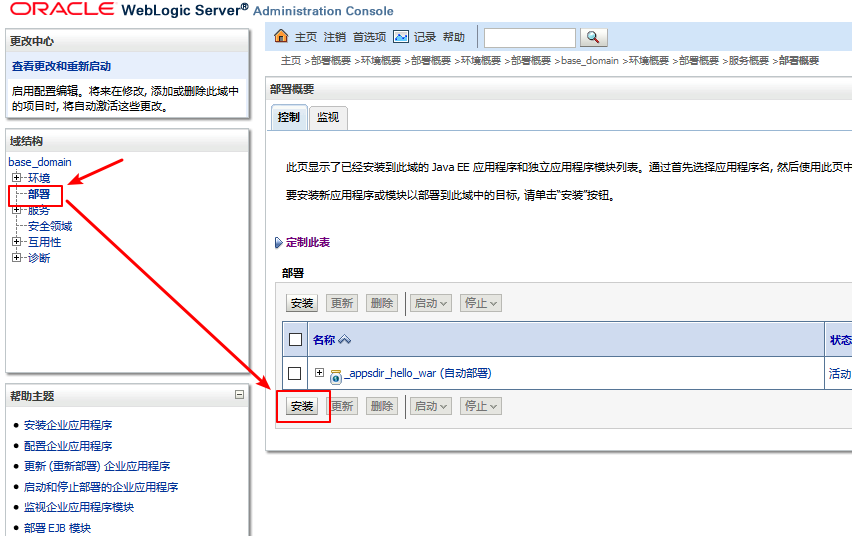

登陆weblogic后台 http://192.168.136.130:7001/console ,点击左侧的部署,在弹出来的右侧页面点击“安装”

在安装页面选择“上载文件”:

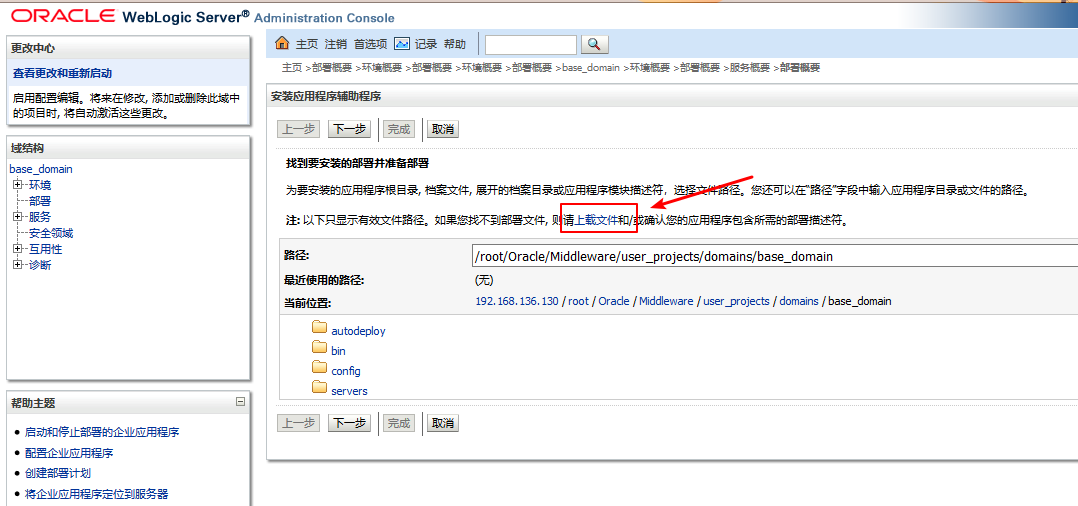

在 “将部署上载到管理服务器” 区域选择"浏览",然后按照提示(其实就是一直下一步就行,最后点保存),将打包好的包含大马的war包上传至服务器。

包含大马的war包制作方法:

jar -cvf test.war ./test/*

将test目录打包为test.war

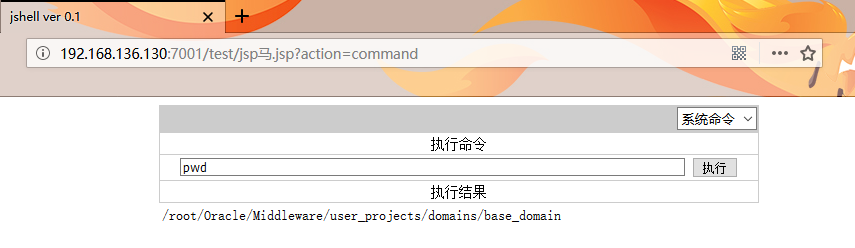

上传成功后即可访问大马 http://192.168.136.130:7001/test/jsp马.jsp查看上传结果(需要注意的是,安装之后应该启动才能访问到该应用)

2. 提示和技巧

- 通过上述步骤上传的木马默认是保存在

/root/Oracle/Middleware/user_projects/domains/weblogic/servers/AdminServer/upload - war包制作方法

jar -cvf test.war ./test/*